Craintes justifiées ou non, la multiplication des failles impactant les processeurs ne doit pas laisser indifférent. Sous certaines conditions précises, elles permettent en effet à un pirate de prendre le contrôle d’un PC ou de voler des données sans qu’il soit repéré par l’utilisateur et, pire, par l’antivirus.

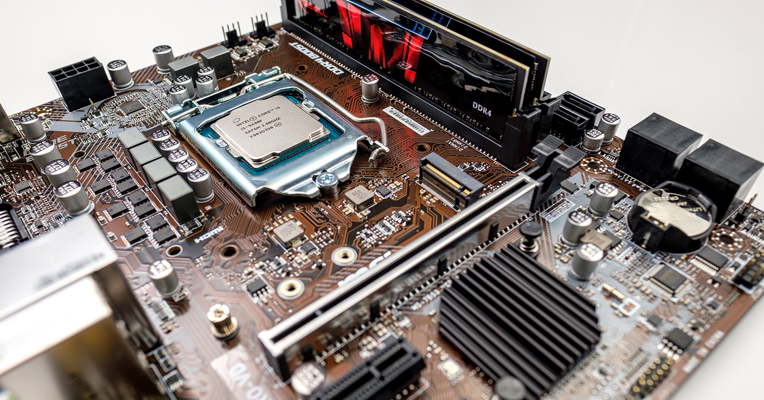

©Bruno /Germany de Pixabay

AMD et Intel : match nul. Dans un récent rapport, des chercheurs de l’Université de technologie de Graz (Autriche) et une Française (Clémentine Maurice, de l’Université de Rennes, CNRS, IRISA) ont constaté deux vulnérabilités dans tous les processeurs d’AMD sortis entre 2011 et 2019, y compris dans la microarchitecture Zen.

Ces deux failles (non critiques) sont appelées respectivement « Collide + Probe » et « Load + Reload ». Elles peuvent être lancées avec un simple code JavaScript exécuté sur un navigateur récent. Elles représentent un sous-ensemble de la vulnérabilité « Take A Way » (vulnérabilité découverte l’été dernier et rendue publique début mars 2020) et sont basées sur une attaque Spectre.

« Avec Collide + Probe, un attaquant peut surveiller les accès à la mémoire d’une victime sans connaître les adresses physiques ou la mémoire partagée lorsqu’il partage un noyau logique. Avec Load + Reload, nous pouvons obtenir des traces d’accès mémoire très précises des victimes sur le même noyau physique », lit-on dans ce rapport.

Pas de correctifs de sécurité

Les chercheurs ont suggéré des corrections matérielles et logicielles qui pourraient protéger contre ces vulnérabilités. Seul bémol : elles pourraient impliquer un compromis en termes de performances, comme ce fut le cas avec Spectre.

AMD est informé depuis des mois, mais n’a sorti encore aucun correctif. Le fondeur s’appuie sur un argument technique précisé dans son communiqué. Sans entrer dans le détail, il indique avoir patché un canal qui est nécessaire à l’exécution de cette attaque.

Passons maintenant au cas Intel qui est un peu plus inquiétant. Pratiquement tous ses processeurs (pour serveurs et ordinateurs) – sortis au cours des cinq dernières années – présentent une faille repérée par Bitdefender, mais aussi des chercheurs de plusieurs universités.

Cette faiblesse, connue d’Intel depuis un an, pourrait permettre à des attaquants de déjouer différentes mesures de sécurité intégrées au silicium. Résultat, il serait possible de compromettre le processus d’authentification de la plupart des cartes mères.

Le point faible est dans la ROM du CSME. Le Converged Security Management Engine fournit un environnement d’exécution isolé et protégé du logiciel hôte et exécute le Firmware.

Concernant le CSME (Converged Security Management Engine), la nouvelle vulnérabilité des processeurs d’Intel permet aux pirates d’exécuter des virus au niveau matériel qui ne seront pas détectés par les antivirus. ©Gerd Altmann de Pixabay

Erreurs dans le microprogramme

La faille se situe au niveau de l’unité de gestion de la mémoire qui empêche la modification malveillante de la mémoire statique à accès aléatoire. Cette défaillance permet d’accéder à d’autres composants de la puce et d’exécuter un virus très tôt dans le processus de démarrage avec les plus hauts privilèges du système.

Personne ne pourrait repérer des actions malveillantes, et encore moins l’antivirus… Un attaquant pourrait ainsi voler les mots de passe des utilisateurs saisis. Problème, cette faille est irréparable. Une mise à jour du microprogramme n’y changerait rien, car les erreurs sont codées en dur dans la ROM.

Bien qu’Intel ait publié des correctifs, la société de sécurité Positive Technologies a déclaré que les mesures d’atténuation pourraient ne pas être suffisantes pour protéger complètement les systèmes.

Relativisons néanmoins cette menace pour deux raisons.

Premièrement, cette attaque est actuellement théorique (mais rien ne dit qu’elle n’est pas exploitée par quelques groupes talentueux travaillant pour des États…).

Deuxièmement, elle nécessite de multiples étapes complexes pour être réussie, y compris l’accès physique à la carte mère. Là aussi, un accès physique peut être à la portée d’un groupe très professionnel et organisé.

Peu importe, les faiblesses des CPU confirment en tous les cas qu’aucun système de sécurité n’est parfait.