Les cyberattaques ne connaissent pas la crise ! Elles se sont même multipliées ces derniers mois. Toutes les entreprises peuvent être visées. Et les éditeurs de jeux vidéo – ainsi que les joueurs eux-mêmes – sont devenus les victimes de cette nouvelle forme de criminalité.

Selon les chiffres du groupe NPD, les dépenses des consommateurs sur le marché du jeu vidéo (machines, accessoires et jeux) ont atteint 4,7 milliards de dollars au mois en janvier (2021, NDLR), soit 42 % de mieux que pour la même période un an plus tôt. Et cette croissance ne devrait pas ralentir selon une étude de Grands View Research qui avance un taux de croissance annuel de 12,9 % entre 2020 et 2027.

Autant de signes positifs qui intéressent les cybercriminels dont les méthodes s’adaptent aux évolutions de chaque secteur convoité.

Concernant celui des jeux vidéo, les copies illégales et les versions piratées ont été les principales formes des activités illicites. Mais la montée en puissance des plateformes de jeux en ligne et le développement de codes malveillants très rentables ont créé de nouvelles possibilités pour les cybercriminels de gagner de l’argent.

500 % de rentabilité

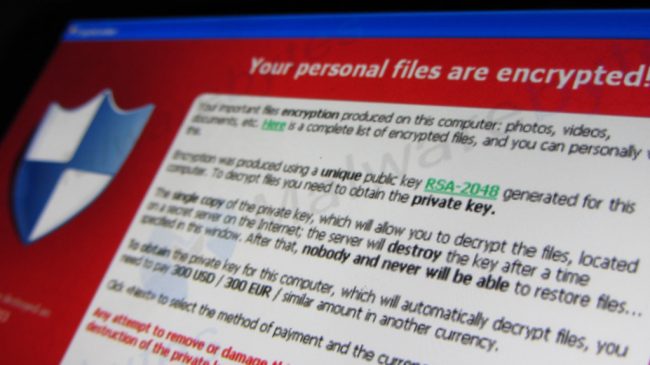

2020 a été marquée par une explosion des attaques reposant sur un virus de type ransomware. Cette technique d’attaque n’est pas récente mais elle a pris de l’ampleur depuis la pandémie. L’explosion du nombre de ces opérations malveillantes s’explique notamment par le fait qu’elles sont « extrêmement rentables : « la rentabilité peut atteindre les 500 % » selon Gérôme Billois, Associé cybersécurité et confiance numérique chez Wavestone.

Toutes les entreprises, quelles que soient leur taille et leur activité, peuvent en être victimes. Appelés aussi « rançongiciels », ces virus peuvent bloquer en quelques minutes l’activité d’une entreprise. Toutes les données ont été chiffrées (terme plus approprié que « cryptées »). Impossible de pouvoir ouvrir un fichier Excel, de se connecter à sa messagerie, à son service d’assistance clients ou à son logiciel de comptabilité.

À partir de ce moment-là, ce sont les pirates qui ont la main : ils exigent que la victime paie une rançon pour récupérer ses données. Les pirates ayant auparavant étudié le « potentiel » de leur cible, son montant varie selon l’activité et la taille de l’entreprise. Et pour eux, le « potentiel » des éditeurs de jeux vidéo est loin d’être négligeable !

Capcom l’a appris à ses dépens. L’éditeur a reconnu récemment qu’un « incident de sécurité » survenu en novembre dernier était en réalité une attaque de type ransomware. Elle avait entraîné la compromission potentielle d’environ 350 000 dossiers de clients et de sociétés, y compris des données sur les ventes et les actionnaires, les données sur les anciens employés comprennent les noms, signatures, adresses et informations sur les passeports des anciens travailleurs. Pour les employés actuels, seuls leurs noms et les informations détenues par le département des ressources humaines ont été compromis, selon la mise à jour.

Code source de Watch Dogs : Legion

Fin 2020, Ubisoft a été victime du même genre d’attaque. Afin d’être crédible et certain d’obtenir la rançon demandée, le cybergang à l’origine de l’intrusion menaçait de publier le code source de Watch Dogs : Legion. De son côté, l’éditeur allemand Crytek célèbre pour sa licence Far Cry cédée à Ubisoft, a vu de son côté des données chiffrées par ce même groupe de pirates.

Qu’il s’agisse de Capcom, d’Ubisoft ou de Crytek, impossible de savoir si une rançon a été versée. Rien d’étonnant, dans la majorité de ces attaques, les entreprises, mais aussi les administrations restent très discrètes sur le sujet. De toute façon, différentes études ont révélé que les victimes ont environ une chance sur deux de récupérer leurs données chiffrées après avoir versé une rançon…

D’autres bandes organisées préfèrent s’attaquer aux plateformes en ligne. La récente vague d’attaques de logiciels malveillants contre Steam est un parfait exemple de la façon dont la cybercriminalité liée aux jeux a évolué ces dernières années.

Avec plus de 125 millions de membres, 12 millions d’utilisateurs simultanés et des milliers de jeux, Steam est une cible de premier choix. Outre l’achat de jeux en ligne, la plateforme offre des fonctionnalités permettant d’acheter des inventaires de jeux, des cartes à collectionner et d’autres biens de valeur, et de les joindre aux comptes des utilisateurs.

77 000 identifiants de comptes Steam volés… par mois

Pour récupérer ces précieux butins, les pirates utilisent une vieille méthode qui a fait ses preuves : un virus dans la pièce jointe d’un email. Autres méthodes : des clones infectés de sites de jeux tels que RazerComms et TeamSpeak ou de fausses versions de l’extension Steam développée pour le navigateur Chrome.

Résultat, un nouveau virus est apparu. Baptisé Steam Stealer, il est responsable du détournement de millions de comptes d’utilisateurs. Selon des données officielles récemment publiées par Steam, les identifiants d’environ 77 000 comptes Steam sont volés chaque mois (en 2016). Les recherches menées par la société de cybersécurité Kaspersky Lab ont permis d’identifier plus de 1 200 spécimens de ce malware.

Une fois que l’intrus a accès aux informations d’identification des victimes, il ne se contente pas de siphonner les données financières liées au compte, mais tire également parti des éventuels avoirs stockés sur le compte et les vend dans Steam Trade pour obtenir de l’argent supplémentaire.

Dans certains cas, les articles en stock sont échangés à plusieurs centaines de dollars. Selon le site web de Steam, « suffisamment d’argent circule maintenant dans le système pour que le vol de biens virtuels de Steam soit devenu une véritable affaire pour les pirates informatiques qualifiés ».

Dernière technique employée pour paralyser l’activité de plateforme ou d’éditeurs de jeux vidéo : les attaques Ddos (attaque par Déni de service distribué). Elles visent à bloquer l’accès à un site en envoyant un énorme volume de requêtes simultanées. Certains gangs (à la solde d’un État ?) disposent d’une puissance de feu impressionnante. En 2020, le cloud public d’Amazon a été visé par une attaque Ddos dont le pic a atteint… 2,3 Tb/s.

En juillet 2018, des attaques DDoS avaient visé Blizzard (Overwatch, Heroes of the Storm et World of Warcraft étaient inaccessibles durant quelques heures) et Ubisoft dont les serveurs étaient bloqués. En avril 2020, les jeux d’EA étaient indisponibles pendant quelques heures.

En 2013, un jeune américain de 23 ans avait été condamné à 27 mois de prison et 95 000 dollars d’amende après des attaques DDoS contre Sony, Riot Games, Valve et Blizzard. Et vu la croissance effrénée des loisirs numériques, cela ne semble pas prêt de s’arrêter…